Saudações!

FF - prefs.js..network.proxy.autoconfig_url: "http://www.bilardsho...xas.com.br.txt" ( OTL )

IE - HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings: "AutoConfigURL" = hxxp://www.bilardsho...uxas.com.br.txt ( OTL )

R1 - HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings,AutoConfigURL = hxxp://www.bilardsho...uxas.com.br.txt ( HijackThis )

R1 - HKCU\Software\Microsoft\Windows\CurrentVersion\Int ernet Settings,AutoConfigURL = file://C:\Users\Disnos\AppData\Local\Temp/DISNOS-PC.txt ( HijackThis )

R1 - HKCU\Software\Microsoft\Windows\CurrentVersion\Int ernet Settings,AutoConfigURL = file://C:\Users\Disnos\AppData\Local\Temp/DISNOS-PC.txt ( DDS )

#######

< C:\Arquivos de programas\Java\jre6\bin\nO2A57i2.phx << Win32/Spy.Bancos.OHD >

|- Reparem que o Trojan veio camuflado como plugin do Java,mas com extensão ".phx".

|- Ps: Não adianta limpar a "AutoConfigURL",pois será reconfigurada pelo malware.

|- Ps: Caso não ocorra a reconfiguração,podemos supor que houve a remoção do Trojan,preliminarmente.

#######

FF - plugin: C:\Program Files (x86)\Java\jre7\bin\plugin2\npjp2.dll

FF - plugin: C:\Windows\SysWOW64\npDeployJava1.dll

#######

|- Temos aqui,plugins legítimos e na extensão correta. ( .dll )

< bankers_direcionando_à_páginas_falsas >

|- Leiam este artigo do Einstein,para maiores detalhes. Sendo que aqui,no Fórum SecSecurity,temos plenas condições de identificar o problema e implementar correções.

#######

R1 - HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings,AutoConfigURL = http://www.atualizar.../sistemasvs.txt

#######

|- Outra ocorrência,aqui encontrada!

R1 - HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings,AutoConfigURL = http://www.cuchet.org/tmp/c.txt

"Em casos de infecção recente descobrimos malware injetando DLLs maliciosas nos navegadores para impedir que o proxy seja removido."

(Einstein)

|- De fato! São dlls hijacking,que vêm disfarçadas como originais e injetam endereços na AutoConfigURL com a extensão ".txt". ( c.txt ;...bruxas.com.br.txt ;... )

|- Investiguem as não Microsoft,que vem com extensões network...dll; ...com; nesses casos.

|- Se forem bibliotecas com extensões ".dll",atentem para as que não são da Microsoft.

#######

R1 - HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings,AutoConfigURL = http://www.internetconectada.com/sta...ft/ie9/www.pac

#######

|- Ps: Rootkit mantendo a autoconfigurl,é passível de encontrar-mos.

#######

R1 - HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings,AutoConfigURL = file://C:\Windows\System32\wintemporary

#######

|- Neste exemplo,vemos arquivo sem extensão na autoconfigurl,direcionando o navegador à páginas fake.

#######

R0 chvjfz;chvjfz;c:\windows\system32\drivers\aelvfk.sys [x] <- ComboFix

#######

|- Rootkit que mantinha a "AutoConfigURL",no IE.

#######

R1 - HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings,AutoConfigURL = http://tudosbzin.com/site/index

#######

|- Outro caso onde não foi possível identifcar o banker ou rootkit,que mantinha a "AutoConfigURL".

< internetconectada.com >

#######

IE - HKU\S-1-5-21-2224222997-497463234-858847355-1001\Software\Microsoft\Windows\CurrentVersion\Internet Settings: "AutoConfigURL" = C:\Users\Simone\AppData\Roaming\Microsoft\Internet Explorer\Configurations\connections.pac

IE - HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings: "AutoConfigURL" = http://buscandofelic...sorte/fenix.pac

R1 - HKCU\Software\Microsoft\Windows\CurrentVersion\InternetSettings,AutoConfigURL = hxxp://proxy.shockwavesfx***.in/proxy.pac

R1 - HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings,AutoConfigURL = hxxp://199.***.129.62/proxy.pac

R1 - HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings,AutoConfigURL = hxxp://199.***.233.65/proxy.pac

R1 - HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings,AutoConfigURL = hxxp://securityp***.no-ip.biz/proxy.pac

R1 - HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings,AutoConfigURL = hxxp://localhost:9***/proxy.pac

R1 - HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings,AutoConfigURL = hxxp://199.2**.234.37/proxy.pac

#######

|- Ps: Caso muito comum são as extenções ".pac" nos endereços,e ocorrendo nas chaves "HKU" ou "HKCU".

|- Verifiquem se houve alterações ao Firefox,em sua "keyword.URL".

|- Abra o Firefox e digite na barra de endereço: about:config

|- Aperte Enter ao concluir!

|- Na relação que abrir,procure ( "keyword.url" ) ou filtre a busca/procura,digitando keyword.url,no campo "Localizar:".

|- Ao ser exposta a url indesejada,mude a string para: http://www.google.com.my/search?q=

|- Confirme-a,clicando em Ok.

|- Após as alterações,eis a nova string que teremos em "keyword.URL".

|- Para investigar a presença de Dlls hijacking ou exploits,vamos fazer uso da ferramenta "DllHijackAuditor".

|- Baixe: < DllHijackAuditor > ( Windows XP, 2K3, Vista, Windows 7 )

|- Salve-o e/ou descompacte-o para Arquivos de programas ou Program Files.

|- Abra o DHA! ( Windows Vista ou 7,dê clique direto e execute-o como administrador )

< Select Your Application >

|- Busque no computador o arquivo "iexplore.exe". ( Caminho completo! )

< Specify Extension >

|- Além das que estão,por default,insira no campo: htm;html;dll;

|- Configure desta forma,o "DllHijackAuditor",para a aplicação investigada. ( iexplore.exe )

|- Estando tudo conforme as instruções,clique: "Start Audit"

|- Aguarde a conclusão!

|- Caso a ferramenta encontre vulnerabilidades ou Exploits,o botão "Exploit" ficará ativo para que seja acionado.Clique nele e,à seguir,em "Report",que será disponibilizado em HTML e lido pelo seu browser. ( Firefox,IE ou Chrome )

|- Ps: O ideal,é que a ferramenta encontre Exploits e não vulnerabilidade em Dlls,pois não seriam as causadoras das páginas fake ao tentar acessar o Banco.

|- No exemplo dado àcima,foi encontrado vulnerabilidade no ficheiro "framedyn.dll" ao aplicativo "OTS.exe".

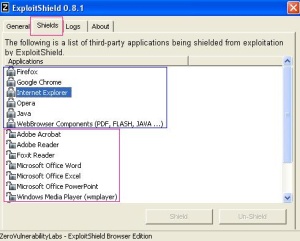

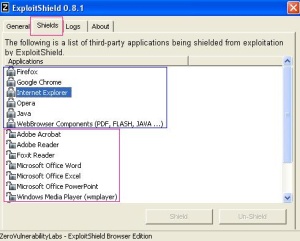

|- Outro utilitário que pode nos auxiliar é o ExploitShield.

|- Está na fase beta e,ainda,não observei problemas quanto ao seu uso.

|- Proteção efetuada em navegadores,no bloqueio de exploits.

|- Na guia "Shields",podemos verificar seu raio de ação,quanto à proteção realizada. Onde cadeados abertos significam aplicações desprotegidas.

#######

PRC - [2013/05/14 14:09:38 | 000,016,384 | ---- | M] (Microsoft) -- C:\Users\Jell\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\direxwin.exe

[2013/05/14 14:09:38 | 000,016,384 | ---- | M] (Microsoft) -- C:\Users\Jell\direxwin.txt

[2013/05/14 14:09:47 | 000,598,528 | ---- | M] (Residencial) -- C:\Users\Jell\h56c.txt

[2013/05/14 14:09:53 | 000,206,848 | ---- | M] (TABA) -- C:\Users\Jell\s474sa.txt

[2013/05/14 14:10:03 | 000,884,224 | ---- | M] ( kkkkk) -- C:\Users\Jell\windx01.txt

[2013/05/14 14:10:12 | 000,736,768 | ---- | M] (TABA) -- C:\Users\Jell\windx03.txt

[2013/05/14 14:10:28 | 001,248,256 | ---- | M] (RESIDENCIAL) -- C:\Users\Jell\windx04.txt

[2013/05/14 14:10:41 | 001,054,208 | ---- | M] (Uso pessoal) -- C:\Users\Jell\windx06.txt

[2013/05/14 14:10:51 | 001,007,616 | ---- | M] (Microsoft Corporation) -- C:\Users\Jell\windx08.txt

[2013/05/14 14:11:01 | 000,200,192 | ---- | M] (TABA) -- C:\Users\Jell\windx10.txt

[2013/05/14 14:11:04 | 000,252,416 | ---- | M] ( kkkkk) -- C:\Users\Jell\windx13.txt

----

----

O4 - Startup: C:\Users\Jell\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\direxwin.exe (Microsoft)

#######

|- Acredito que análise mais rigorosa,deve detectar alterações na assinatura do arquivo e apontando a infecção do mesmo.

|- Ps: Coincidentemente,o Trojan.Itsproc utiliza o processo direxwin.exe,além de outros que podem passar despercebidos.

( ... fica em aberto para novas introduções! )

#######Cavalo de Tróia ganha acesso a chave "HKCU",para furtar informações confidenciais. ( Senhas bancárias,paypal,orkut,MSN )

O valor referente "AutoConfigURL",é alterado para direcionar a máquina infectada àquele link,que foi introduzido pelo Trojan ao impor configurações Proxy,em navegadores. Há que relatar,também,que existem técnicas de invasão que não criam essa chave,mas lançam processos que são alocados em diretórios temporários,e que direcionam o vitimado à páginas fake.Neste caso,podem não utilizar proxy,em seus intentos.

FF - prefs.js..network.proxy.autoconfig_url: "http://www.bilardsho...xas.com.br.txt" ( OTL )

IE - HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings: "AutoConfigURL" = hxxp://www.bilardsho...uxas.com.br.txt ( OTL )

R1 - HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings,AutoConfigURL = hxxp://www.bilardsho...uxas.com.br.txt ( HijackThis )

R1 - HKCU\Software\Microsoft\Windows\CurrentVersion\Int ernet Settings,AutoConfigURL = file://C:\Users\Disnos\AppData\Local\Temp/DISNOS-PC.txt ( HijackThis )

R1 - HKCU\Software\Microsoft\Windows\CurrentVersion\Int ernet Settings,AutoConfigURL = file://C:\Users\Disnos\AppData\Local\Temp/DISNOS-PC.txt ( DDS )

#######

< C:\Arquivos de programas\Java\jre6\bin\nO2A57i2.phx << Win32/Spy.Bancos.OHD >

|- Reparem que o Trojan veio camuflado como plugin do Java,mas com extensão ".phx".

|- Ps: Não adianta limpar a "AutoConfigURL",pois será reconfigurada pelo malware.

|- Ps: Caso não ocorra a reconfiguração,podemos supor que houve a remoção do Trojan,preliminarmente.

#######

FF - plugin: C:\Program Files (x86)\Java\jre7\bin\plugin2\npjp2.dll

FF - plugin: C:\Windows\SysWOW64\npDeployJava1.dll

#######

|- Temos aqui,plugins legítimos e na extensão correta. ( .dll )

< bankers_direcionando_à_páginas_falsas >

|- Leiam este artigo do Einstein,para maiores detalhes. Sendo que aqui,no Fórum SecSecurity,temos plenas condições de identificar o problema e implementar correções.

|- Ps: No exemplo aqui tratado,a extensão foi ".txt".Geralmente essa URL termina com .pac ou .js, porém já encontramos URLs sem extensões.

#######

R1 - HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings,AutoConfigURL = http://www.atualizar.../sistemasvs.txt

#######

|- Outra ocorrência,aqui encontrada!

R1 - HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings,AutoConfigURL = http://www.cuchet.org/tmp/c.txt

"Em casos de infecção recente descobrimos malware injetando DLLs maliciosas nos navegadores para impedir que o proxy seja removido."

(Einstein)

|- De fato! São dlls hijacking,que vêm disfarçadas como originais e injetam endereços na AutoConfigURL com a extensão ".txt". ( c.txt ;...bruxas.com.br.txt ;... )

|- Investiguem as não Microsoft,que vem com extensões network...dll; ...com; nesses casos.

|- Se forem bibliotecas com extensões ".dll",atentem para as que não são da Microsoft.

#######

R1 - HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings,AutoConfigURL = http://www.internetconectada.com/sta...ft/ie9/www.pac

#######

|- Ps: Rootkit mantendo a autoconfigurl,é passível de encontrar-mos.

#######

R1 - HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings,AutoConfigURL = file://C:\Windows\System32\wintemporary

#######

|- Neste exemplo,vemos arquivo sem extensão na autoconfigurl,direcionando o navegador à páginas fake.

#######

R0 chvjfz;chvjfz;c:\windows\system32\drivers\aelvfk.sys [x] <- ComboFix

#######

|- Rootkit que mantinha a "AutoConfigURL",no IE.

#######

R1 - HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings,AutoConfigURL = http://tudosbzin.com/site/index

#######

|- Outro caso onde não foi possível identifcar o banker ou rootkit,que mantinha a "AutoConfigURL".

< internetconectada.com >

#######

IE - HKU\S-1-5-21-2224222997-497463234-858847355-1001\Software\Microsoft\Windows\CurrentVersion\Internet Settings: "AutoConfigURL" = C:\Users\Simone\AppData\Roaming\Microsoft\Internet Explorer\Configurations\connections.pac

IE - HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings: "AutoConfigURL" = http://buscandofelic...sorte/fenix.pac

R1 - HKCU\Software\Microsoft\Windows\CurrentVersion\InternetSettings,AutoConfigURL = hxxp://proxy.shockwavesfx***.in/proxy.pac

R1 - HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings,AutoConfigURL = hxxp://199.***.129.62/proxy.pac

R1 - HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings,AutoConfigURL = hxxp://199.***.233.65/proxy.pac

R1 - HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings,AutoConfigURL = hxxp://securityp***.no-ip.biz/proxy.pac

R1 - HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings,AutoConfigURL = hxxp://localhost:9***/proxy.pac

R1 - HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings,AutoConfigURL = hxxp://199.2**.234.37/proxy.pac

#######

|- Ps: Caso muito comum são as extenções ".pac" nos endereços,e ocorrendo nas chaves "HKU" ou "HKCU".

|- Verifiquem se houve alterações ao Firefox,em sua "keyword.URL".

|- Abra o Firefox e digite na barra de endereço: about:config

|- Aperte Enter ao concluir!

|- Na relação que abrir,procure ( "keyword.url" ) ou filtre a busca/procura,digitando keyword.url,no campo "Localizar:".

|- Ao ser exposta a url indesejada,mude a string para: http://www.google.com.my/search?q=

|- Confirme-a,clicando em Ok.

|- Após as alterações,eis a nova string que teremos em "keyword.URL".

|- Para investigar a presença de Dlls hijacking ou exploits,vamos fazer uso da ferramenta "DllHijackAuditor".

|- Baixe: < DllHijackAuditor > ( Windows XP, 2K3, Vista, Windows 7 )

|- Salve-o e/ou descompacte-o para Arquivos de programas ou Program Files.

|- Abra o DHA! ( Windows Vista ou 7,dê clique direto e execute-o como administrador )

< Select Your Application >

|- Busque no computador o arquivo "iexplore.exe". ( Caminho completo! )

< Specify Extension >

|- Além das que estão,por default,insira no campo: htm;html;dll;

|- Configure desta forma,o "DllHijackAuditor",para a aplicação investigada. ( iexplore.exe )

|- Estando tudo conforme as instruções,clique: "Start Audit"

|- Aguarde a conclusão!

|- Caso a ferramenta encontre vulnerabilidades ou Exploits,o botão "Exploit" ficará ativo para que seja acionado.Clique nele e,à seguir,em "Report",que será disponibilizado em HTML e lido pelo seu browser. ( Firefox,IE ou Chrome )

|- Ps: O ideal,é que a ferramenta encontre Exploits e não vulnerabilidade em Dlls,pois não seriam as causadoras das páginas fake ao tentar acessar o Banco.

|- No exemplo dado àcima,foi encontrado vulnerabilidade no ficheiro "framedyn.dll" ao aplicativo "OTS.exe".

|- Outro utilitário que pode nos auxiliar é o ExploitShield.

|- Está na fase beta e,ainda,não observei problemas quanto ao seu uso.

|- Proteção efetuada em navegadores,no bloqueio de exploits.

|- Na guia "Shields",podemos verificar seu raio de ação,quanto à proteção realizada. Onde cadeados abertos significam aplicações desprotegidas.

|- Vemos no exemplo,logo abaixo,que trojans banker estão utilizando processos legítimos para não serem detectados por programas antivírus e que não estão em pastas temporárias.Há que relatar,também,que existem técnicas de invasão que não criam essa chave,mas lançam processos que são alocados em diretórios temporários,e que direcionam o vitimado à páginas fake.Neste caso,podem não utilizar proxy,em seus intentos.

#######

PRC - [2013/05/14 14:09:38 | 000,016,384 | ---- | M] (Microsoft) -- C:\Users\Jell\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\direxwin.exe

[2013/05/14 14:09:38 | 000,016,384 | ---- | M] (Microsoft) -- C:\Users\Jell\direxwin.txt

[2013/05/14 14:09:47 | 000,598,528 | ---- | M] (Residencial) -- C:\Users\Jell\h56c.txt

[2013/05/14 14:09:53 | 000,206,848 | ---- | M] (TABA) -- C:\Users\Jell\s474sa.txt

[2013/05/14 14:10:03 | 000,884,224 | ---- | M] ( kkkkk) -- C:\Users\Jell\windx01.txt

[2013/05/14 14:10:12 | 000,736,768 | ---- | M] (TABA) -- C:\Users\Jell\windx03.txt

[2013/05/14 14:10:28 | 001,248,256 | ---- | M] (RESIDENCIAL) -- C:\Users\Jell\windx04.txt

[2013/05/14 14:10:41 | 001,054,208 | ---- | M] (Uso pessoal) -- C:\Users\Jell\windx06.txt

[2013/05/14 14:10:51 | 001,007,616 | ---- | M] (Microsoft Corporation) -- C:\Users\Jell\windx08.txt

[2013/05/14 14:11:01 | 000,200,192 | ---- | M] (TABA) -- C:\Users\Jell\windx10.txt

[2013/05/14 14:11:04 | 000,252,416 | ---- | M] ( kkkkk) -- C:\Users\Jell\windx13.txt

----

----

O4 - Startup: C:\Users\Jell\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\direxwin.exe (Microsoft)

#######

|- Acredito que análise mais rigorosa,deve detectar alterações na assinatura do arquivo e apontando a infecção do mesmo.

|- Ps: Coincidentemente,o Trojan.Itsproc utiliza o processo direxwin.exe,além de outros que podem passar despercebidos.

( ... fica em aberto para novas introduções! )

» KpRm ( ... by Kernel-panik )

» ESET Rogue Applications Remover ( ... by Eset.com )

» PW Clean 2.7 ( ... by Doutor PW )

» CKScanner ( ... by askey127 )

» AdwCleaner ( ... by XPlode )

» ZHPDiag ( ... de Nicolas Coolman )

» Argente - Registry Cleaner ( ... by Argente Software )

» ListChkdskResult ( ... by SleepyDude )